북한 정부가 배후로 추정되는 해킹조직 '금성121'이 통일 정책 연구원을 사칭해 지능형지속위협(APT) 공격을 수행했다. 이스트시큐리티 시큐리티대응센터(ESRC)가 포착했다.

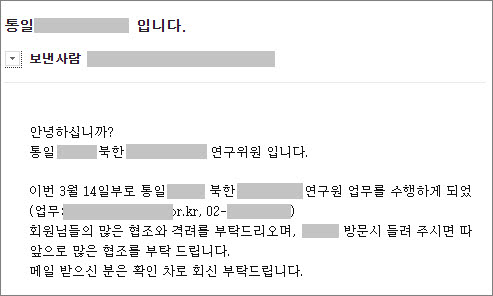

금성121은 대북 분야 주요 인사를 선별한 후 이메일을 보냈다. 통일 정책 기관에 새로 온 연구원이 자신을 소개하는 메일인 것처럼 꾸몄다. 이메일에는 별도 악성 파일이나 링크를 넣지 않아 의심을 피했다. 확인 차 회신을 요청한 후 답신이 오면 연락 목적으로 전화번호를 요구했다. 연락 시 공격 대상과 성별이 다르게 모바일 메신저 프로필을 만드는 특징도 보였다.

실제 해킹까지는 장시간을 투입했다. 최소 한 달 이상 일상적인 대화를 나누고 사진, 문서 파일 등을 여러 차례 공유하면서 신뢰를 쌓았다. 이를 통해 자신이 보낸 파일은 위험하지 않은 것처럼 위장했다. 친밀해진 시점에 악성 자료를 보냈다.

ESRC 관계자는 “금성121은 PC 기반 공격뿐만 아니라 스마트폰을 겨냥해 다양한 APT 공격을 시기적절하게 수행한다”면서 “중장기적인 계획을 통해 맞춤형 APT 공격을 수행한다”고 경고했다.

앞서 지난 3월 ESRC는 금성121이 외교, 통일, 안보 분야 종사자와 대북 단체 관계자, 탈북민을 겨냥해 공격을 확대했다고 지적했다. 금성121은 웹 서버를 직접 디자인하는 등 치밀하고 과감한 모습을 보인다. 구글 플레이 공식 애플리케이션(앱) 마켓이나 유튜브를 활용한 공격 대담성은 다른 APT 조직에서 찾아보기 어렵다고 ESRC는 설명했다.

문종현 ESRC 센터장은 “금성121은 국내 정치 상황 속 통일과 대북 관계자를 겨냥해 다양한 위협 활동을 지속한다”면서 “이 조직에 대한 체계적인 연구와 대응이 필요하다”고 말했다. 이용자에게는 “모바일 메신저에서 모르는 사람이 대화를 걸어 올 경우 함부로 친구 관계를 맺지 않고 반드시 별도로 신분을 확인하는 등 보안 의식을 생활화해야 한다”고 조언했다.

금성121은 라자루스, 김수키, 코니와 함께 국내를 주로 공격하는 대표 해킹조직이다. 수년간 한국을 겨냥해 APT 공격을 수행해 왔으며 최근까지도 매우 활발한 움직임을 보였다. 지난해 통일부 기자단과 여의도연구원을 겨냥한 사이버공격, 지난 2월 태영호 전 영국 주재 북한대사관 공사 해킹 배후로 지목된다.

오다인기자 ohdain@etnews.com