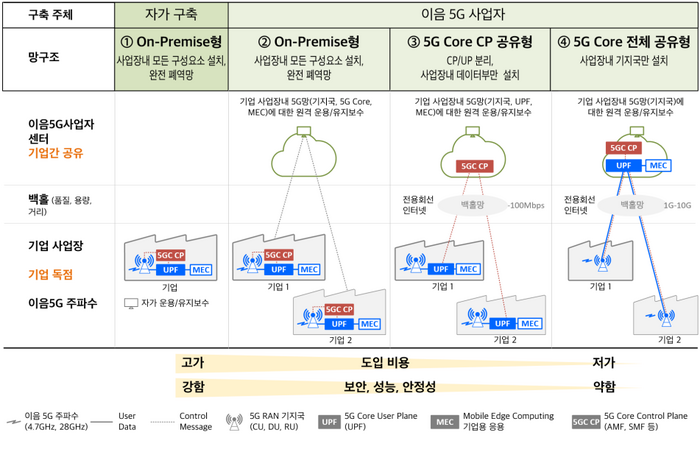

2021년 네이버가 최초로 5G 특화망을 도입한 후 올해 5월 10일까지 총 21개 기관, 36개소에 5G 특화망이 설치됐다. 5G 특화망은 크게 두 가지 방식으로 설치된다. 먼저 과학기술정보통신부로부터 5G 특화망 기간통신사업자로 승인받고 주파수를 할당 받은 ‘5G 특화망 사업자’가 기업 고객에 5G 특화망 구축 서비스를 제공하는 방법이 있다. 또, 기업이 과기정통부로부터 5G 특화망 주파수를 지정받아 기업 전용 5G 자가망을 구축하는 ‘기업 자가 구축’ 방식도 있다. 11개의 5G 특화망 사업자가 고객을 대상으로 특화망을 구축하고 있으며, 10개의 자가 구축 기업이 5G 특화망을 운영하고 있다.

필자는 지난 컬럼에서 5G 표준에 존재하는 설계 취약점에 대해 소개하고 이들에대한 대책을 언급한 바 있다.〈4월 7일 25면 참조〉이 컬럼의 연장선에서 5G 표준과 관련된 다양한 취약점에 대해 생각해 보자.

일반적으로 이동통신에는 표준과 관련해 크게 설계 취약점, 구현 취약점, 운영 취약점이 존재할 수 있다. 설계 취약점은 지난 컬럼에서도 언급했듯이 표준에 내재된 취약점으로, 표준이 바뀌지 않는 이상 고칠 수 없는 취약점이다. 구현 취약점이란 소프트웨어(SW) 취약점 뿐만 아니라 표준을 잘못 해석해 표준과 다른 동작을 함으로써 생기는 취약점을 말한다. 마지막으로 운영 취약점은 통신사(5G 특화망에서는 특화망 운영자)가 네트워크 장비의 설정을 잘못해 생기는 보안 문제점을 의미한다. 대부분 특화망 운영자들이 네트워크 운영 경험이 있는 ‘이동통신사’가 아니기 때문에 세 가지 보안 취약점에 대한 분석은 중요하다.

특히 5G 특화망이 운영되는 응용에 따라, 한 응용에서 의미없는 취약점이 다른 응용에서는 큰 문제로 부각될 수도 있다. 예를 들어, 가상 체험을 하는 놀이 기구의 경우 물리적 재밍이 큰 문제가 되지 않을 수 있으나, 병원에서 5G 특화망을 이용해 원격 협력 수술을 하는 경우 물리적 재밍에 대한 대책이 반드시 필요하다. 즉, 운영자는 5G 특화망을 어떤 응용으로 쓸 계획인지에 대해 명확히 이해하고, 이에 대한 보안 요구 조건을 수립, 취약점 분석을 통해 설치할 5G 특화망이 그 요구 조건을 만족하는지 분석할 필요가 있다. 아래는 요구 조건 분석이 끝났다는 가정에서 설계, 구현, 운영 취약점에 대해 각각 살펴 보기로 하자.

이전 컬럼에 언급했듯이 5G에 표준 취약점이 존재한다는 사실은 잘 알려져 있다. 따라서 제조사에서 특별한 대책을 마련하지 않은 경우 이들 취약점이 실제로 존재할 가능성은 매우 높다. 이 경우, 이들 취약점으로 인해 가능한 공격들이 어떤 것이 있는지 조사하고 이들 공격이 자신의 응용에 미치는 영향에 대한 분석이 필요하다. 예를 들어, 5G는 태생적으로 저지연(low latency)에 집중하고 있어 가용성(availability)은 당연히 떨어질 수 밖에 없다. 이런 공격으론 가짜 기지국을 동작시키고 단말기를 가짜 기지국에 접속하게 한 후에 접속 거부 메시지인 ‘어태치 리젝트(Attach_Reject)’를 보내주면 네트워크에 붙어 있던 단말은 접속이 끊어지게 된다. 지난 컬럼에 언급했듯이 특화망이 반드시 이동통신 표준을 준수해야 하는 것은 아니기 때문에 보안을 강화하는 구현을 하는 것도 한 가지 방법이나, 이를 위해선 이동통신 표준에 대한 깊은 이해가 필수다.

특화망, 그리고 특화망용 단말기도 인간이 구현하는 것이기 때문에 구현 취약점이 존재할 수 있다. 구현 취약점은 일반적 소프트웨어 취약점과 표준을 잘못 구현해 생기는 취약점으로 나눌 수 있다. 수백페이지 이상의 복잡한 문서로 이뤄진 표준은 자연어로 작성돼 전문가일지라도 표준이 만들어진 역사를 모르면 오해를 할 수 있다. 표준에 대한 잘못된 이해로 생기는 구현 취약점은 있을 수 있다는 문제는 2019년 이후 필자의 연구팀 등에서 다양한 이동통신 네트워크에 대한 테스팅을 통해 밝혀낸 바 있다. 특히 LTEFuzz 논문은 이동통신 3사의 LTE 네트워크에 대해 표준을 준용하지 않아 생기는 구현 취약점을 분석해 51개 취약점을 찾았다. 5G 특화망에 대해선 실제로 접근할 수 있는 기회가 생기지 않았고, 아직 하드웨어 등 한계로 구현 취약점 테스팅을 구현하지 못해 테스트하지 못했으나, LTE의 경험에 따르자면 충분히 취약점이 존재할 수 있다고 생각한다.

마지막은 운영 취약점이다. 이동통신 표준은 다양한 선택 옵션을 제공한다. 이동통신사는 본인들의 네트워크 요구 조건에 따라 필요한 옵션을 선택한다. 이들 옵션에 대해 깊은 이해를 하고 있는 이동통신사와 달리 사설망 운영자들은 어떤 옵션이 존재하는지, 그리고 그런 옵션들이 본인들의 응용에 어떤 의미를 가지는지 정확하게 이해가 힘들다. 물론 LTEFuzz 연구에선 이동통신사도 옵션에 대해 오해를 해서 잘못 설정하고 이로 인한 보안 취약점이 존재를 했다는 것을 발견했다. 이동통신사가 이런 입장이라면 특화망 운영자의 경우 이런 실수를 할 수 있는 가능성은 더욱 높다고 생각한다. 따라서 앞에서 언급한 요구 조건에 대한 분석은 필수적이며 이에 따른 옵션의 선택이 중요하다.

다시 한번 강조하자면 5G 특화망 운영자는 이동통신사만큼 보안에 대한 충분한 이해를 하기 힘들다. 따라서 누군가는 각각의 응용에 대해 보안 요구 조건을 명확하게 도출을 하고 5G 특화망을 설계·구현·운영 취약점 측면에서 분석을 하고 자신의 특화망에 생길 수 있는 공격에 대해 분석이 필요하다. 36개소에 5G 특화망이 설치됐다는 것은 이동통신 연구를 하는 필자 입장에서 환영하나 반면 취약성 분석 또한 필요하다.

김용대 KAIST 과학치안연구센터장 (전기및전자공학부·정보보호대학원 교수) yongdaek@kaist.ac.kr

〈필자〉김용대 교수는 30여년간 보안을 연구했다. 국가보안기술연구소 전신인 한국전자통신연구원(ETRI) 부호기술부를 거쳐 미국 미네소타대 교수를 지냈다. 2012년 귀국해 한국과학기술원(KAIST) 전자공학부 및 정보보호대학원에서 보안 연구를 이어 가고 있다. 주요 연구 분야는 자율주행차, 드론, 이동통신, 블록체인 등 미래에 각광 받을 신기술의 보안 취약점이다. 김 교수는 세계 보안 최우수 학회 가운데 하나인 ACM CCS를 한국에 유치하는 등 한국과 세계 각국의 보안 연구를 연결하기 위해 노력하고 있다.