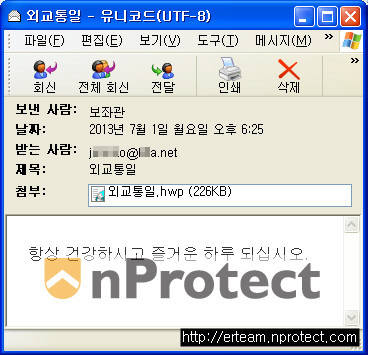

#7월 1일, 한 무역 관련 협회 직원들에게 이메일이 전파됐다. 보낸 사람이 `보좌관`으로 표기된 이메일은 `간담회 결과` `외교통일`이라는 한글 파일(HWP)가 첨부돼 있었다.

#7월 10일, 통일 관련 연구기관 내부에 이메일이 뿌려졌다. 본문과 첨부파일은 `통일`이나 `안보`와 관련된 내용들로 직원들이 관심을 끌만한 것이었다.

하지만 확인결과 이들 한글 파일에는 악성코드가 숨어 있었다. 제3자가 원격에서 PC 내부를 들여다볼 수 있는 `백도어` 기능이 들어 있던 것이다.

특정 기관이나 단체를 노리는 표적 공격이 은밀히 진행되고 있어 주의가 요구된다.

보안 업체인 잉카인터넷은 지난 1일부터 10일까지 국내 통일연구 및 무역 관련 기관을 집중적으로 노린 지능화된 표적 공격 정황을 다수 포착했다고 17일 밝혔다.

이번 공격은 한글과컴퓨터의 한컴오피스 문서파일 취약점을 공통적으로 사용한 점이 눈에 띈다. `한글(HWP)` 파일뿐 아니라 MS 엑셀과 같은 `한셀(CELL)` 파일 취약점도 이용됐다. 이들 프로그램은 취약점 발견 후 보안 패치가 적용된 상태다.

또 일부 공격은 PDF 문서 파일처럼 아이콘을 조작한 실행파일(EXE) 형태의 악성 파일도 함께 발견되는 등 다양한 기법이 동원된 것으로 분석됐다.

특정 기관이나 단체, 기업 등을 겨냥한 표적 공격은 주로 기밀 정보를 수집하는 데 이용된다. 불특정 다수를 공략하는 일반적 피싱 수법과 달리 대상이 명확해서다.

이런 이메일을 통한 표적 공격은 접근 방법이 은밀해 주의를 기울이지 않으면 노출되기가 쉽다. 이번에 무역 관련 협회에서 발견된 사례처럼 보낸 사람 이름에 `보좌관`을 표기한다거나 수신 기관과 관련된 중요 업무 내용인 것처럼 메일을 꾸민다.

문종현 잉카인터넷 대응팀장은 “좀 더 안심하고 신뢰할 수 있는 이메일로 보이게끔 교묘히 가장한다”며 “그러나 감염시 모든 권한이 해커에 넘어가게 된다”고 말했다.

악성코드에 감염되면 공격자는 해당 시스템에 대한 잠복 및 정찰을 할 수 있게 된다. 조직 내부의 중요한 정보를 수집하거나 후속 공격의 교두보로 악용될 가능성이 높은 것이다.

표적 공격은 이메일에 첨부한 악성 파일을 이용하는 경우가 많아 운용체계(OS)와 응용 프로그램들을 최신 상태로 업데이트해 보안 취약점에 노출되지 않도록 하는 것이 중요하다는 지적이다.

윤건일기자 benyun@etnews.com