`취미로 공중에 띄운 어떤 드론도 해킹할 수 있습니다`

한 보안전문가가 일본 도쿄에서 지난달 26~27일 이틀간 열린 보안콘퍼런스 `2016 팩섹(PacSec)`에서 취미로 띄운 드론을 해킹하는 기술을 시연, 화제를 모았다. `팩섹`은 매년 도쿄에서 열리는 대형 보안전시회다. 올해가 14회째였다.

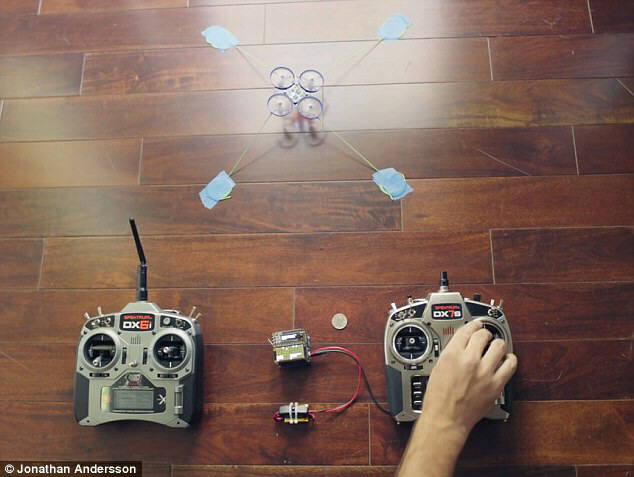

외신에 따르면 이 자리서 보안회사 트렌드마이크로의 리서치그룹(티핑포인트 DV랩)에서 일하는 죠나단 앤더슨(Jonathan Andersson) 매니저는 26일 공중에 떠 있는 어떤 드론도 해킹할 수 있는 `이카루스(Icarus)` 시스템을 공개했다.

이카루스는 드론뿐 아니라 헬리콥터, 비행기, 자동차, 보트 등 원격조정기로 작동하는 어떤 기기도 해킹할 수 있다. 드론 등 이들 기기에 적용된 `DSMx` 통신 프로토콜 취약점을 악용, 기기를 장악한다.

이카루스는 전파방해기인 재머(jammer)가 아니다. 원격제어기로 작동하는 기기의 보안 취약점을 활용해 통제권을 완전히 장악, 원래 운영자가 작동하지 못하게 만든다. 하늘을 나는 비행기를 테러범이 탈취하는 `하이재킹` 같은 것이다. `DSMx 하이재커`인 것이다. 이카루스 크기는 손바닥만 하다.

앤더슨 매니저는 드론 탈취 과정을 설명한 후 `디렉트 시퀀스 스프레드 스펙트럼이 하드웨어를 공격했다`는 글을 트위터에 올렸다. 그는 “이 방법을 사용하면 어떤 제조사가 만든 RC 프로토콜을 공격하고 하이재킹할 수 있다”고 주장했다.

앤더슨 매니저는 드론을 해킹하는 장면은 IT 전문매체 아르스 테크니카 기자 댄 굿인(Dan Goodin)이 유튜브에 올려 대중에 공개됐다.

이카루스는 리얼타임 클록과 디스플레이로 이뤄졌다. 디스플레이는 해킹 타깃의 전송 ID와 함께 디바이스의 DSMx 전송을 실시간으로 보여준다. 앤더슨은 “DSMx는 주파수 호킹 프로토콜이고, 이는 독특한 패턴을 형성, 하이재킹 대상이 된다”면서 “DSMx가 워낙 광범위하게 사용돼 보안 취약점을 완전히 막기는 어려울 것”이라고 설명했다.

방은주기자 ejbang@etnews.com