해킹으로 암호화폐를 채굴, 수익을 올리는 공격이 확산된다. 이메일 통한 악성코드 유포뿐만 아니라 오픈소스 취약점을 이용해 사용자 컴퓨팅 파워를 탈취해 암호화폐 채굴에 이용한다. 채굴 악성코드 공격 피해자가 1년 만에 44% 증가한 가운데 공격이 점차 다양해져 사용자 주의가 요구된다.

SK인포섹은 상반기 젠킨스, 아파치 스트럿츠2, 아파치 톰캣 등 주요 오픈소스 취약점을 이용한 공격 사례가 다수 포착됐다고 21일 밝혔다. 목적은 암호화폐 채굴이다. 해커는 오픈소스 취약점을 이용해 암호화폐 채굴 악성코드 설치 후 기업 서버 컴퓨팅 파워를 탈취했다. 고객 정보 유출 등은 발생하지 않았지만 컴퓨팅 파워 저하로 서버 다운 등 2차 피해가 발생했다.

A 기업 공격자는 올해 상반기 젠킨스 오픈소스 취약점(CVE-2017-1000353)을 이용해 원격지에서 기업 내부 거점 서버를 장악했다. 이후 가상화폐 채굴러(악성코드)를 설치해 기업 서버 컴퓨팅 파워를 무단 사용했다.

B 기업 공격자도 마찬가지다. 아파치 스트럿츠2 취약점(CVE-2017-9805)으로 내부 거점 서버 장악 후 암호화폐 채굴 악성코드 설치로 컴퓨팅 파워를 침해했다. 이외 거점 서버 탈취 후 아이디와 패스워드를 도용하거나 패스워드가 설정되지 않은 서버를 우회하는 등 다양한 침투방법을 사용했다.

SK인포섹 관계자는 “오픈소스는 많은 취약점이 공개돼 해커가 노리는 침투 경로”라면서 “채굴 악성코드로 기업 서버가 다운돼 자사 서비스가 중단되는 사례까지 발생하는 등 직접 피해까지 발생했다”고 말했다.

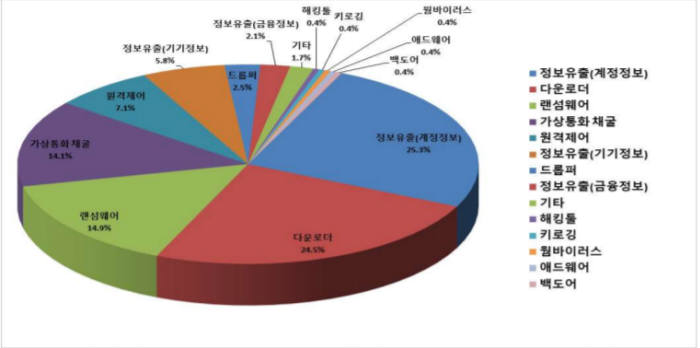

암호화폐 채굴 악성코드는 올해 증가 추세다. 한국인터넷진흥원(KISA)이 발표한 '2018년 상반기 악성코드 은닉사이트 탐지동향 보고서'에 따르면 상반기에만 암호화폐 채굴 악성코드 발견 사례는 34건에 달했다. 지난해 상반기 1건, 하반기 22건이었다. 악성코드 유형 전체로 볼 때 정보유출, 다운로더, 랜섬웨어에 이어 4위다.

카스퍼스키랩 분석에 따르면 채굴 악성코드 공격을 받은 사용자 수는 2016~2017년 약 190만명에서 2017~2018년 270만명으로 44.5% 증가했다. 같은 기간 랜섬웨어 공격 피해자가 30%가량 감소한 것과 대조적이다.

업계는 향후 암호화폐 채굴 악성코드가 증가할 것으로 내다본다. 기존 랜섬웨어 등 공격방법보다 암호화폐 채굴 악성코드 이용 시 수익률이 높다.

랜섬웨어가 지난해부터 기승을 부리자 보안업체는 랜섬웨어 백신 프로그램을 보급했다. 해커는 복구 툴이 많아져 초기보다 수익률이 낮아졌다. 반면에 채굴형 악성코드는 돈을 요구하는 행위를 동반하지 않아 서버 다운 등 피해가 발생하기 전까지 피해 사실을 알지 못한다.

업계 관계자는 “해커는 암호화폐 채굴을 위해 클라우드 인프라 등 더 높은 컴퓨팅 파워를 찾아 지속 공격을 가할 것”이라면서 “사용자는 최신 소프트웨어 업데이트를 실시하고 취약점 패치 등을 지속 확인해야 한다”고 말했다.

정영일기자 jung01@etnews.com